Es por esto quizás que cada vez tenemos que tener más cuidado con esos datos, porque precisamente esas fortalezas (tamaño, capacidad, conectividad) son sus debilidades: es muy fácil robar, interceptar, modificar, etc.. los datos digitales que los datos físicos

|

| Cada vez almacenamos más y más información de forma digital, ¿está segura o nos exponemos más de lo que pensamos? |

Voy a poner algunos ejemplos de "detalles" que pueden exponer nuestros datos digitales y a los que generalmente no les damos demasiada importancia, y en otro post, con más tiempo, intentaré poner otros tantos pero un poco más técnicos.

METADATOS

Los metadatos son "datos que describen a otros datos", es decir, es información acerca de los datos que nosotros manejamos, por ejemplo:

Una película que se llame Episodio4.avi no me da mucha información, sólo que aparentemente es un archivo de video (extensión .avi) y que se llama Episodio 4.. sin embargo si a ese archivo, en su interior, se le añade esta información:

Título: Star Wars Episodio IV, Una nueva esperanza

Año: 1977

Dirección: George Lucas

Duración: 121 minutos

etc..

Un programa que pueda leer esta información puede mostrarnos antes de abrir el archivo un buen resumen de lo que contiene, o incluso puede hacer listados personalizados por alguno de esos datos! se podrían hacer listas de "peliculas de George Lucas de 1980 a 1991" sin importar realmente el nombre del archivo de las películas.

Esto, por cierto, lo hacen muchos programas de reproducción multimedia, si queréis probarlo os recomiendo el proyecto XBMC.

|

| Así muestra el XBMC un archivo con sus correspondientes metadatos. Chulo, ¿eh? :D |

Ahora la parte delicada.

Muchos archivos multimedia incorporan esa información de forma automática cuando se crean, sin intervención ni conocimiento del usuario, y a veces en esa información van más datos de los que queremos divulgar con nuestro archivo. Dos ejemplos:

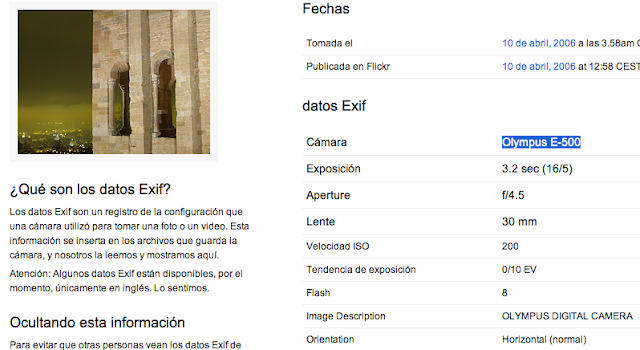

Cuando sacamos una foto con una cámara digital se incorporan unos metadatos al archivo llamados datos EXIF.

En estos datos se incluye mucha información acerca de la foto, desde el modelo de cámara que se usó, los parámetros del disparo, el modo de escena, uso de flash, etc etc..

Un ejemplo podéis verlo en esta foto que tomé hace tiempo aquí

Aparentemente es una información mas técnica que otra cosa, pero hay un par de puntos en los que puede ser ciertamente comprometida.

La imagen que sale en miniatura (thumbnail) no es la foto escalada, es la foto ORIGINAL escalada.

¿Qué quiere decir esto? pues que si modifico la foto con algún programa de retoque fotográfico que no tenga en cuenta los datos EXIF, la foto estará modificada, pero en la información de los metadatos se verá la foto original

Un ejemplo de esto es la historia de Cat Schwartz, presentadora de TechTV.

Cat se hizo una sesión de fotos, digamos, privadas, y como salió bien en algunas decidió recortar las partes en donde solo se le ven los ojos y la cara y publicarlos en su blog (podeis ver la web aquí)

|

| Una de las fotos modificadas de Cat |

Sin embargo Cat no sabía lo que acabamos de comentar sobre la información EXIF con la miniatura de las fotos originales, sin recortar, así que alguien con un poco de curiosidad utilizó una herramienta para extraer esa información y.. voilá, las fotos de Cat eran un poco más privadas originalmente (podeis ver las miniaturas aquí, debo avisar que es contenido donde se ve desnudez, aunque nada obsceno o de mal gusto, para el ejemplo vale ;-)

Otro dato que se incorpora en la información EXIF son, si el dispositivo lo permite, la localización GPS, algo que hacen por defecto muchos móviles de última generación, lo que permite a quien visualice esa información saber la posición geográfica exacta del lugar donde se sacó la foto.

|

| Los programas organizadores de fotos pueden usar la información EXIF GPS para localizar las fotos sobre un mapa |

En cuanto a los documentos que no son fotos, no incluyen información EXIF pero si suelen incluir algún que otro metadato acerca por ejemplo de su creador, el nombre del archivo original, datos del programa con el que se hizo el documento, etc.. y eso también nos puede poner en algún que otro compromiso.

Imaginad por ejemplo la que se puede montar si subimos un documento a Internet a nuestro nombre y se descubre que se hizo con el usuario de otra persona, ¡o peor! que un gobierno diga que no ha editado un documento que le han pasado como prueba irrefutable de algo, que lo suba a internet y que con los metadatos se descubra que si lo han editado, pues.. puede pasar, incluso ha pasado ya ;=)

La historia, famosa en su día, trata sobre los momentos previos a la guerra de Irak, esos momentos que los habitantes de Españistán conocemos tan bien y donde a pesar de la oposición de la mayoría de la ciudadanía varios gobiernos europeos apoyaron a EEUU en su guerra ilegal.

Uno de estos países era el Reino Unido, en donde Blair, para convencer a la población de que la guerra era necesaria reunió varias pruebas de que en Irak se escondían armas de destrucción masiva (que luego como todos sabemos, no aparecieron).

Una de esas pruebas era un informe del servicio de inteligencia de los EEUU, con pruebas de lo más variopinto, ese documento, llamado después el "documento Blair", se colgó en una web, y los medios le preguntaron en repetidas ocasiones al gobierno si el documento había sido modificado por ellos para añadir o eliminar detalles, a lo que siempre respondieron con un rotundo "no".

Pero los metadatos del archivo decían lo contrario.

En la información de los metadatos del fichero se podían ver no una, sino varias ediciones del archivo, con los nombre de usuario que se ven en la captura.

Los medios no tardaron en poner nombre a los usuarios: Paul Hamill - Funcionario de Foreign Office, John Pratt - Funcionario de Downing Street, Alison Blackshaw - Asistente personal de la secretaria de prensa del Primer Ministro y Murtaza Khan - Funcionario Junior de prensa para el Primer Ministro.

El documento fue retirado de la web, pero ya era tarde, el gobierno había perdido su crédito.

Moraleja, cuidado con las fotos y documentos que subis a Internet!

GEOLOCALIZACIÓN

Hablando de localización, no solo por las coordenadas GPS pueden conocer nuestra posición geográfica, existen otras maneras en las que datos asociados a nosotros pueden contener información que en un momento dado se puede asociar con un lugar, al menos aproximado.

Uno de esos datos es nuestra dirección IP, la dirección que usamos como origen de nuestras comunicaciones cada vez que accedemos a una web, iniciamos un chat, leemos un correo, etc..

Aunque la dirección IP, de alguna manera, nos "oculta" y es lo que permite el anonimato relativo en Internet, puesto que el resto del mundo solo ve un número y no puede asociarlo con nuestro nombre (excepno nuestro ISP, que bajo orden judicial puede proporcionar esos datos), existen públicamente disponibles bases de datos que aunque no pueden asociarnos directamente con una IP, si que contienen una localización muy aproximada de la misma, y a partir de ahí...

Un ejemplo de como esto ha sido usado para el "mal"

El sitio web Chatroulette fue creado en 2009 por el estudiante de 17 años Andrey Ternovskiy, y en poco tiempo se convirtió en uno de los sitios con más tráfico de Internet (una de estas modas pasajeras de la red)

La idea del sitio es simple: entras, se activa tu cámara web y se establece un videochat con una persona aleatoria, si quieres puedes hablar con ella y si no le das a "Next" y te conecta automáticamente con otra persona, y así hasta que encuentres con quien hablar un rato a gusto.. bueno, hablar o lo que quieras realmente!, porque de hecho uno de los problemas con los que se encontró el servicio era el excesivo contenido de caracter sexual que proporcionaban sus usuarios, hasta el punto que tuvo que ser cerrado temporalmente para establecer ciertos sistemas de control.

El caso es que en el tema que nos concierne, cuando tu te conectas con otra persona, sea al azar o no, a través de una videoconferencia, esa persona tiene.. tu dirección IP, y aunque no sabe quien eres si puede usar ese dato para localizarte geográficamente.

Resultado: el horror.

En unos pocos días pasó lo que tenía que pasar, unos programadores sacaron una web, Chatroulettemap, con fotos de sus conversaciones con usuarios de chatroulette asociados a zonas geográficas muy concretas, por lo que aunque no se pueden asociar a personas directamente, si se puede cotillear lo que estaban haciendo tus vecinos en la web de marras!, un fracaso total.

|

| Ejemplo de una foto puesta en chatroulettemap. |

Moraleja: La IP hace que seas anónimo en Internet, ¡pero no invisible!, cuidado con los servicios a los que te conectas.

BORRADO DE DATOS

Y hablando de desaparecer, quería poner un ejemplo más, esta vez con respecto al borrado de datos.

Cuando nosotros borramos los datos (voy a poner el ejemplo de Windows, pero en otros sistemas pasa lo mismo, o muy parecido), de entrada van a la papelera de reciclaje, que es un área del disco donde los datos están en una especie de "limbo" entre el borrado y el no borrado, es decir, una segunda oportunidad por si quiero recuperarlos antes de borrarlos definitivamente.

|

| Si le doy a eliminar se eliminara.. permanentemente? no, no realmente. |

Pero una vez estoy seguro de que quiero borrar esos datos, vacío la papelera de reciclaje y adios para siempre a los datos...

¡Pues no!

Realmente esos datos no se borran definitivamente, solo se marca el espacio que ocupa como libre, y los próximos archivos que necesiten ese espacio los irán sobreescribiendo eventualmente.

Esto, además, se hace por una cuestión más que nada de velocidad, porque cuando por ejemplo copiamos un archivo de 1GB a nuestro disco duro, lo que estamos haciendo es escribir 8.000.000.000 (antes de que algún listo diga algo, que se repase las normas ISO) de bits, uno a uno (bueno, o en bloques), en la superficie del disco, magnetizando las partículas que recubren su superficie una a una.

Obviamente esta operación lleva su tiempo, así que ahora vamos a imaginar que queremos destruir todo rastro de la información de ese archivo de 1GB, realmente tendríamos que poner a 0 (o a 1) esos mismos 8mil millones de bits! así que teóricamente nos llevará exactamente el mismo tiempo borrarlo que escribirlo.

Como esto para el usuario es bastante incómodo, se ahorra mucho tiempo simplemente marcando los sectores que utilizaba el archivo como que pueden ser reemplazados, y ya está, el "borrado" es mágicamente instantáneo.

Pero esta trampa tiene un coste para la seguridad: el usuario, confiado en que sus datos han desaparecido, puede regalar, revender, tirar, etc.. su disco duro, y alguien con muy mala idea puede recuperar esos datos.

Además, para agravarlo, no hacen falta demasiados conocimientos para hacerlo, cualquier programa de recuperación de datos puede hacerlo (el gratuito recuva lo hace en segundos)

|

| El programa recuva puede recuperar información eliminada en segundos |

Afortunadamente existen programas que me permiten borrar los datos de forma segura* (por ejemplo el programa open-source eraser, o el wipe de Linux, etc..) sobreescribiendo con datos aleatorios los sectores que ocupaba el fichero, incluso con la opción de hacer varias pasadas con datos distintos (esto viene de un estudio en donde se supone que se podía recuperar la información sobreescrita por el momento magnético o algo así.. como no se ha reproducido a día de hoy yo tampoco me mataría mucho en dar pasadas y pasadas)

*Nota: Esta es la única forma segura de borrar un disco magnético, la destrucción física completa es muy dificil, un ejemplo donde la nasa ha recuperado datos de discos quemados, y aunque ahora mismo no lo encuentro, hay múltiples ejemplos en donde se han recuperado datos de discos bañados en ácido, agujereados, etc etc.. vamos, que a no ser que se funda en un horno o se abra y se pase por cerca un superelectroimán, es mejor pasarle una herramienta de borrado y listo.

Moraleja: Cuando tires tus discos antiguos, ¡asegúrate de que no queda ningún dato tuyo en su interior!

FIN DE LA PARTE 1

Estos son solo algunos ejemplos de "descuidos informáticos" que dejan nuestra información al descubierto, sin entrar en detalles demasiado técnicos, en próximas entregas intentaré poner ejemplos metiéndome un poco más en profundidad en el terreno de la seguridad informática.

Espero hacerlo pronto, que nunca encuentro tiempo, por cierto :) hasta entonces!